viernes, 16 de mayo de 2008

Criptografia cuantica

Tradicionalmente, la criptografía se ha enfrentado a dos problemas bien distintos, pero interrelacionados. Por una lado, el cifrado de los mensajes para ocultar la información que se desea transmitir. Muchos algoritmos y protocolos han sido propuestos, hasta llegar a los actuales, como DES, IDEA o Rijndael. No podemos olvidar la cinta aleatoria, el único sistema de cifrado perfectamente seguro que existe, probado matemáticamente, consistente en generar como clave una secuencia aleatoria de unos y ceros, que se suma al mensaje, previamente convertido en binario. El receptor cuenta en su poder con una cinta idéntica, realiza la suma del mensaje cifrado con ella y obtiene así el texto original. A pesar de su aparente sencillez, un mensaje cifrado por este procedimiento resulta absolutamente indescifrable, ni en un año ni en millones de eones, siempre que la cinta se utilice una sola vez (de ahí su nombre en inglés, "one-time pad").

Entonces, si este sistema es tan perfecto, ¿por qué no lo usamos todos? Éste es precisamente el segundo problema de la criptografía: la distribución de la clave, en otras palabras, ¿cómo hacer llegar la clave o la cinta aleatoria al destinatario? Si se envía por medio de un mensajero de confianza, podría caer en manos enemigas o ser copiada sin que nos enterásemos. Si se transmite por teléfono o a través de Internet, la comunicación podría ser igualmente interceptada. En definitiva, no existe forma segura de poner en conocimiento del destinatario el valor de la cinta, es decir, de la clave. Por este motivo, se han desarrollado protocolos y algoritmos que permitan compartir secretos a través de canales públicos. Hoy en día, el más usado se basa en criptografía de clave pública, como el famoso RSA.

El funcionamiento de estos algoritmos se fundamenta en la utilización de dos claves, una pública, conocida por todos, con la que se cifra la información secreta, y otra privada, sólo conocida por su propietario, con la que descifra el criptograma anterior, recuperando así la información secreta. Matemáticamente, estos algoritmos se basan en la facilidad de realizar operaciones en un sentido y en la dificultad de realizarlas en sentido contrario. Para entenderlo intuitivamente: resulta muy sencillo elevar mentalmente al cuadrado un número, por ejemplo, 8. Sin embargo, resulta muy complicado extraer mentalmente la raíz cuadrada del mismo número, 8. RSA se basa en la dificultad de factorizar números grandes. Usando los ordenadores más potentes, se tardaría varias veces la edad del universo en factorizar una clave RSA.

Así estaban las cosas, hasta que hizo su aparición en escena la computación cuántica. Cuando ya se está alcanzando el límite preconizado por la ley de Moore, que pone límite a la miniaturización de los chips, más allá del cual no puede seguirse reduciendo el tamaño de los transistores, los ojos de la industria se han vuelto con esperanza hacia los ordenadores cuánticos. Estos ingenios se basan en las propiedades cuánticas de la materia para almacenar información sirviéndose, por ejemplo, de dos estados diferentes de un átomo o de dos polarizaciones distintas de un fotón. Sorprendentemente, además de los dos estados, representando un 1 y un 0, respectivamente, el átomo puede encontrarse en una superposición coherente de ambos, esto es, se encuentra en estado 0 y 1 a la vez. En general, un sistema cuántico de dos estados, llamado qubit, se encuentra en una superposición de los dos estados lógicos 0 y 1. Por lo tanto, un qubit sirve para codificar un 0, un 1 ó ¡0 y 1 al mismo tiempo! Si se dispone de varios qubits, se podrían codificar simultáneamente cantidades de información impresionantes.

Pero la computación cuántica puede ofrecer mucho más que gran capacidad de almacenamiento de información y velocidad de procesamiento. Puede soportar formas completamente nuevas de realizar cálculos utilizando algoritmos basados en principios cuánticos. En 1994 Peter Shor, de los laboratorios AT&T Bell, inventó un algoritmo para ordenadores cuánticos que puede factorizar números grandes en un tiempo insignificante frente a los ordenadores clásicos. En 1996, Lov Grover, también de los laboratorios Bell, ideó otro algoritmo que puede buscar en una lista a velocidades increíbles. ¿Qué tienen de particular estos algoritmos desde el punto de vista de la criptografía?

Suponen la peor pesadilla de todo criptógrafo. El algoritmo de factorización de Shor demolería de una vez por todas a RSA. Si llegase a construirse un ordenador cuántico capaz de implementarlo eficientemente, se hundiría todo el edificio de la PKI: adiós al correo confidencial, al comercio electrónico, a la privacidad en línea. Por su parte, el algoritmo de Grover permite romper DES o cualquier otro algoritmo de cifrado de clave secreta, como Rijndael o RC5, en un tiempo que es raíz cuadrada del que se tardaría con un ordenador clásico. En otras palabras, todos los secretos guardados con claves de hasta 64 bits, hoy en día consideradas invulnerables, caerían como un castillo de naipes. Por ejemplo, si para atacar el DES por fuerza bruta hay que probar 256 claves con un ordenador convencional, el algoritmo de Grover reduciría el espacio de búsqueda a 228. Supondría el fin de la criptografía tal y como la conocemos actualmente, exigiendo la utilización de claves mucho más largas. Por fortuna, todavía no se ha construido un ingenio tal, ni se espera avanzar hasta estos extremos en los próximos 15 ó 25 años.

Como señala Simon Singh en su excelente libro "The Code Book", a medida que la información se convierte en uno de los bienes más valiosos, el destino político, económico y militar de las naciones dependerá de la seguridad de los criptosistemas. Sin embargo, la construcción de un ordenador cuántico acabaría con la privacidad, con el comercio electrónico y con la seguridad de las naciones. Un ordenador cuántico haría zozobrar el ya frágil equilibrio mundial. De ahí la carrera de las principales naciones por llegar primero a su construcción. El ganador será capaz de espiar las comunicaciones de los ciudadanos, leer las mentes de sus rivales comerciales y enterarse de los planes de sus enemigos. La computación cuántica, todavía en mantillas, representa una de las mayores amenazas de la historia al individuo, a la industria y a la seguridad global.

Si en la primera parte nos estremecíamos con los peligros que representa la computación cuántica para la criptografía, dada la longitud actual de claves, que debería ser doblada, nos fascinaremos a continuación con la forma como la criptografía cuántica sería capaz de implementar por primera vez una cinta aleatoria segura, soslayando el talón de Aquiles de su precaria distribución. Lo que con una mano quita la computación cuántica, con la otra repone.

La piedra angular de la criptografía cuántica es el principio de incertidumbre de Heisenberg, que, como aprendimos en la Universidad, nos enseña que no pueden conocerse simultáneamente con exactitud dos variables complementarias, como la posición y la velocidad, de una partícula. Supongamos entonces que tenemos un fotón que puede estar polarizado en una de cuatro direcciones distintas: vertical (|), horizontal (--), diagonal a la izquierda (\) o diagonal a la derecha (/). Estas cuatro polarizaciones forman dos bases ortogonales: | y --, y / y \, respectivamente.

Pues bien, el principio de incertidumbre de Heisenberg, por irracional que nos parezca, impide que podamos saber en cuál de las cuatro posibles polarizaciones se encuentra el fotón. Para conocerla, deberíamos utilizar un filtro, que podríamos imaginarnos como una ranura en una lámina, que tuviera la orientación, por ejemplo, vertical (|). Es evidente que los fotones con la misma polarización pasarán, mientras que los polarizados horizontalmente, y por lo tanto, perpendiculares al filtro, no pasarán. Sorprendentemente, ¡la mitad de los polarizados diagonalmente pasarán y serán reorientados verticalmente! Por lo tanto, si se envía un fotón y pasa a través del filtro, no puede saberse a ciencia cierta si poseía polarización vertical o diagonal, tanto \ como /. Igualmente, si no pasa, no puede afirmarse que estuviera polarizado horizontal o diagonalmente. En ambos casos, un fotón con polarización diagonal podría pasar o no con igual probabilidad.

Para utilizar estos increíbles resultados en criptografía, se acuerda representar un 1 ó un 0 de información según la polarización de los fotones que se envían. Así, en la base rectangular, que llamaremos (+), un 1 vendría representado por una polarización |, mientras que un 0, por --; mientras que en la base diagonal (x), el 1 sería la polarización / y el 0, \. En estas condiciones, para enviar un mensaje binario, Alicia va enviando fotones a Bernardo con la polarización adecuada, cambiando aleatoriamente de una base a otra.

Si un intruso, Ignacio, intercepta los fotones y mide su polarización utilizando un filtro, digamos (|), debido al principio de incertidumbre nunca podrá saber si los fotones pertenecían a la base + o x, y por lo tanto nunca sabrá qué mensaje se envió, da igual qué tipo de filtro utilice. Ahora bien, algún lector ya se estará dando cuenta de que si Ignacio se encuentra con este dilema, lo mismo le ocurrirá a Bernardo.

Efectivamente, emisor y receptor no pueden acordar de antemano qué bases se utilizarán para enviar cada fotón, porque entonces nos encontraríamos con el problema de cómo hacerse llegar mutuamente de forma segura esa lista de bases y volveríamos al principio. Tampoco pueden utilizar RSA, porque, si recuerdan, la criptografía cuántica la habría hecho zozobrar. ¿Qué solución tomar entonces?

En 1984 Charles Bennet y Gilles Brassard idearon el siguiente método para hacer llegar el mensaje al destinatario sin necesidad de recurrir a otros canales de distribución. En primer lugar, debe allanarse el camino mediante los siguientes tres pasos:

Paso 1: Alicia le envía a Bernardo una secuencia aleatoria de 1's y 0's, utilizando una elección aleatoria entre las bases + y x.

Paso 2: Bernardo tiene que medir la polarización de estos fotones. Para ello, utiliza aleatoriamente las bases + y x. Claro está, como no tiene ni idea de qué bases utilizó Alicia, la mitad de las veces estará eligiendo mal la base, por lo que, en promedio, 1 de cada 4 bits que Bernardo recibe serán erróneos.

Paso 3: para resolver esta situación, Alicia llama a Bernardo por teléfono, o se conectan a un chat, o utilizan cualquier otro canal de comunicaciones inseguro, sin preocuparles si son espiados por Ignacio, y le cuenta qué base de polarización utilizó para cada fotón que envió, + o x, aunque no le dice qué polarización concreta. En respuesta, Bernardo le cuenta a Alicia en qué casos ha acertado con la polarización correcta y por lo tanto recibió el 1 ó 0 sin error. Ahora ya, ambos eliminan los bits que Bernardo recibió con las bases erróneas, quedando una secuencia menor que la original, que constituye la clave de una cinta aleatoria 100% segura, puesto que se generó de forma completamente aleatoria por ser derivada de una secuencia original de 1's y 0's aleatoria.

¿Y qué ocurre con el malvado Ignacio? Para su desgracia, aunque intercepte los mensajes de Alicia y Bernardo, no obtendrá ninguna información útil para él, ya que nunca sabrá qué polarizaciones concretas en que cada base utilizó Alicia. Más aún, la mera presencia de Ignacio en la línea será detectada, ya que si mide la polarización de un fotón con el detector equivocado, la alterará. Lamentablemente, como el lector avispado se dará cuenta, esta alteración impediría que Alicia y Bernardo pudieran ponerse de acuerdo acerca de la secuencia aleatoria a usar como cinta, debido a que, si Ignacio cambió la polarización de un fotón por el camino, podrían obtener distintos bits incluso aunque utilicen las mismas bases.

Por consiguiente, hace falta un método para detectar que Ignacio no esté haciendo de las suyas. En realidad, resulta tan sencillo como sigue: Bernardo le cuenta a Alicia, utilizando el mismo u otro canal inseguro, cuáles son los primeros, digamos que, 50 bits de su clave aleatoria. Si coinciden con los de Alicia, entonces saben que Ignacio no les espió ni el canal tiene ruido y utilizan con seguridad el resto de los bits generados. Si no coinciden, ya saben que Ignacio metió la manaza por medio o utilizaron un canal muy ruidoso y por lo tanto deben desechar la clave entera.

En 15 años, puede decirse que no se han producido muchos más avances teóricos en el campo de la criptografía cuántica, aunque se han dado pasos de gigante en cuanto a la implementación tecnológica de lo que, de otra forma, habrían terminado como elucubraciones mentales para juegos de salón. Manipular fotones individuales constituye todo un desafío de ingeniería, que fue aceptado con entusiasmo por Bennet y un estudiante. Y así, en 1989, consiguieron la primera transmisión de señales cuánticas de la historia a una distancia de 32 cm. ¡El sueño de la distribución cuántica de claves (QKD) por fin se hacía realidad! En 1995, investigadores de la Universidad de Ginebra lo consiguieron utilizando una fibra óptica de 23 km de longitud. Actualmente, el récord de distancia de transmisión lo ostenta el laboratorio de Los Álamos en 50 km. Por su parte, en enlaces aéreos la distancia más larga ha sido de 1.6 km. Si se progresara en las transmisiones inalámbricas, incluso podría utilizarse la QKD en comunicaciones por satélite, aunque hoy por hoy todavía son inalcanzables.

Queda por resolver la cuestión de cuán segura es la QKD, ya que en la práctica el protocolo presenta ligeras debilidades (¿cómo sabe Alicia que está hablando con Bernardo?, ¿qué ocurre si alguien interrumpe su comunicación?), y el estado del arte actual de la tecnología no es capaz de fabricar aún fibras, transmisores y detectores con la perfección requerida por la QKD, como para evitar otros ataques basados en física cuántica (espejos en la fibra que dejan pasar la mitad del fotón, emisión de dos fotones simultáneamente, etc.). Hasta ahora, la única prueba rigurosa de la seguridad de QKD se debe a los investigadores Lo y Chau, quienes demostraron que, contando con la existencia de ordenadores cuánticos, la distribución cuántica de claves a lo largo de distancias arbitrarias puede tener lugar de forma incondicionalmente segura. Claro que, dado que ni en la actualidad ni en un futuro cercano se prevé la existencia de tales ingenios, el problema de la seguridad de la QKD con los sistemas actuales permanece como un problema abierto.

Estos primeros resultados en cualquier caso tan alentadores permiten acariciar la idea de anillos de fibra óptica para redes LAN o pequeñas redes WAN que conecten de la forma más segura jamás conocida distintos edificios ministeriales u oficinas bancarias de una misma ciudad. Sería el Olimpo de la criptografía. El triunfo definitivo de la seguridad y la privacidad.

Citando una vez más las palabras de Simon Singh, autor de la excelente obra "The Code Book", si los ingenieros consiguen hacer funcionar la criptografía cuántica a través de largas distancias, la evolución de los algoritmos de cifrado se detendrá. La búsqueda de la privacidad habrá llegado a su fin. La tecnología garantizaría las comunicaciones seguras para gobiernos, militares, empresas y particulares. La única cuestión en el tintero sería si los gobiernos nos permitirían a los ciudadanos usarla. ¿Cómo regularán los Estados la criptografía cuántica, enriqueciendo la Era de la Información, pero sin proteger al mismo tiempo las actividades criminales?

lunes, 28 de abril de 2008

AES

Advanced Encryption Standard

En criptografía, Advanced Encryption Standard (AES), también conocido como Rijndael, es un esquema de cifrado por bloques adoptado como un estándar de cifrado por el gobierno de los Estados Unidos. Se espera que sea usado en el mundo entero y analizado exhaustivamente, como fue el caso de su predecesor, el Data Encryption Standard (DES). El AES fue anunciado por el Instituto Nacional de Estandares y Tecnología (NIST) como FIPS PUB 197 de los Estados Unidos (FIPS 197) el 26 de noviembre de 2001 después de un proceso de estandarización que duró 5 años . Se transformó en un estándar efectivo el 26 de mayo de 2002. Desde 2006, el AES es uno de los algoritmos más populares usados en criptografía simétrica.

El cifrador fue desarrollado por dos criptólogos belgas, Joan Daemen y Vincent Rijmen, ambos estudiantes de la Katholieke Universiteit Leuven, y enviado al proceso de selección AES bajo el nombre "Rijndael", un portmanteau empaquetado de los nombres de los inventores. Rijndael puede ser pronunciado "Raindael",

Desarrollo

Rijndael fue un refinamiento de un diseño anterior de Daemen y Rijmen, Square; Square fue a su vez un desarrollo de Shark.

Al contrario que su predecesor DES, Rijndael es una red de sustitución-permutación, no una red de Feistel. AES es rápido tanto en software como en hardware, es relativamente fácil de implementar, y requiere poca memoria. Como nuevo estándar de cifrado, se está utilizando actualmente a gran escala.

Descripción del cifrado

Estrictamente hablando, AES no es precisamente Rijndael (aunque en la práctica se los llama de manera indistinta) ya que Rijndael permite un mayor rango de tamaño de bloques y longitud de claves; AES tiene un tamaño de bloque fijo de 128 bits y tamaños de llave de 128, 192 ó 256 bits, mientras que Rijndael puede ser especificado por una clave que sea múltiplo de 32 bits, con un mínimo de 128 bits y un máximo de 256 bits.

La clave se expande usando el esquema de claves e Rijndael.

La mayoría de los cálculos del algoritmo AES se hacen en un campo finito determinado.

AES opera en una matriz de 4×4 de bytes, llamada state (algunas versiones de Rijndael con un tamaño de bloque mayor tienen columnas adicionales en el state). Para el cifrado, cada ronda de la aplicación del algoritmo AES (excepto la última) consiste en cuatro pasos:

- SubBytes — en este paso se realiza una sustitución no lineal donde cada byte es reemplazado con otro de acuerdo a una tabla de búsqueda.

- ShiftRows — en este paso se realiza un transposición donde cada fila del state es rotado de manera cíclica un número determinado de veces.

- MixColumns — operación de mezclado que opera en las columnas del «state», combinando los cuatro bytes en cada columna usando una transformación lineal.

- AddRoundKey — cada byte del «state» es combinado con la clave «round»; cada clave «round» se deriva de la clave de cifrado usando una iteración de la clave.

La ronda final reemplaza la fase MixColumns por otra instancia de AddRoundKey

Etapa SubBytes- Substitución de bits

En la etapa SubBytes, cada byte en la matriz es actualizado usando la caja-S de Rijndael de 8 bits. Esta operación provee la no linealidad en el cifrado. La caja-S utilizada proviene de la función inversa alrededor del GF(28), conocido por tener grandes propiedades de no linealidad. Para evitar ataques basados en simples propiedades algebraicas, la caja-S se construye por la combinación de la función inversa con una transformación afín inversible. La caja-S también se elige para evitar puntos estables (y es por lo tanto un derangement), y también cualesquiera puntos estables opuestos.

La caja-S es descrita en mayor profundidad en el artículo caja-S de Rijndael.

Etapa ShiftRows-Desplazar filas

El paso ShiftRows opera en las filas del state; rota de manera cíclica los bytes en cada fila por un determinado offset. En AES, la primera fila queda en la misma posición. Cada byte de la segunda fila es rotado una posición a la izquierda. De manera similar, la tercera y cuarta filas son rotadas por los offsets de dos y tres respectivamente. De esta manera, cada columna del state resultante del paso ShiftRows está compuesta por bytes de cada columna del state inicial. (variantes de Rijndael con mayor tamaño de bloque tienen offsets distintos).

Etapa MixColumns- Mezclar columnas

En el paso MixColumns, los cuatro bytes de cada columna del state se combinan usando una transformación lineal inversible. La función MixColumns toma cuatro bytes como entrada y devuelve cuatro bytes, donde cada byte de entrada influye todas las salidas de cuatro bytes. Junto con ShiftRows, MixColumns implica difusión en el cifrado. Cada columna se trata como un polinomio GF(28) y luego se multiplica el módulo x4 + 1 con un polinomio fijo c(x). El paso MixColumns puede verse como una multiplicación matricial en el campo finito de Rijndael.

Etapa AddRoundKey- Cálculo de las subclaves

En el paso AddRoundKey, la subclave se combina con el state. En cada ronda se obtiene una subclave de la clave principal, usando la iteración de la clave; cada subclave es del mismo tamaño del state. La subclave se agrega combinando cada byte del state con el correspondiente byte de la subclave usando XOR.

Optimización del cifrado

En sistemas de 32 bits o de mayor tamaño de palabra, es posible acelerar la ejecución de este algoritmo mediante la conversión de las transformaciones SubBytes, ShiftRows y MixColumn en tablas. Se tienen cuatro tablas de 256 entradas de 32 bits que utilizan un total de 4 kilobytes (4096 bytes) de memoria, un Kb cada tabla. De esta manera, una ronda del algoritmo consiste en 16 búsquedas en una tabla seguida de 16 operaciones XOR de 32 bits en el paso AddRoundKey. Si el tamaño de 4 kilobytes de la tabla es demasiado grande para una plataforma determinada, la operación de búsqueda en la tabla se puede realizar mediante una sola tabla de 256 entradas de 32 bits mediante el uso de rotaciones circulares.

Seguridad

Hasta 2005, no se ha encontrado ningún ataque exitoso contra el AES. La Agencia de Seguridad Nacional de los Estados Unidos (NSA) revisó todos los finalistas candidatos al AES, incluyendo el Rijndael, y declaró que todos ellos eran suficientemente seguros para su empleo en información no clasificada del gobierno de los Estados Unidos. En junio del 2003, el gobierno de los Estados Unidos anunció que el AES podía ser usado para información clasificada:

- "The design and strength of all key lengths of the AES algorithm (i.e., 128, 192 and 256) are sufficient to protect classified information up to the SECRET level. TOP SECRET information will require use of either the 192 or 256 key lengths. The implementation of AES in products intended to protect national security systems and/or information must be reviewed and certified by NSA prior to their acquisition and use." —

Este hecho marca la primera vez que el público ha tenido acceso a un cifrador aprobado por la NSA para información super secreta (TOP SECRET). Es interesante notar que muchos productos públicos usan llaves de 128 bits por defecto; es posible que la NSA sospeche de una debilidad fundamental en llaves de este tamaño, o simplemente prefieren tener un margen de seguridad para documentos super secretos (que deberían conservar la seguridad durante décadas en el futuro).

El método más común de ataque hacia un cifrador por bloques consiste en intentar varios ataques sobre versiones del cifrador con un número menor de rondas. El AES tiene 10 rondas para llaves de 128 bits, 12 rondas para llaves de 192 bits, y 14 rondas para llaves de 256 bits. Hasta 2005, los mejores ataques conocidos son sobre versiones reducidas a 7 rondas para llaves de 128 bits, 8 rondas para llaves de 192 bits, y 9 rondas para llaves de 256 bits (Ferguson et al, 2000).

Algunos criptógrafos muestran preocupación sobre la seguridad del AES. Ellos sienten que el margen entre el número de rondas especificado en el cifrador y los mejores ataques conocidos es muy pequeño. El riesgo es que se puede encontrar alguna manera de mejorar los ataques y de ser así, el cifrador podría ser roto. En el contexto criptográfico se considera "roto" un algoritmo si existe algún ataque más rápido que una búsqueda exhaustiva - ataque por fuerza bruta. De modo que un ataque contra el AES de llave de 128 bits que requiera 'sólo' 2120 operaciones sería considerado como un ataque que "rompe" el AES aun tomando en cuenta que por ahora sería un ataque irrealizable. Hasta el momento, tales preocupaciones pueden ser ignoradas. El ataque de fuerza bruta más largamente publicitado y conocido ha sido contra una clave de 64 bits RC5 por distributed.net.

Otra preocupación es la estructura matemática de AES. A diferencia de la mayoría de cifradores de bloques, AES tiene una descripción matemática muy ordenada. Esto no ha llevado todavía a ningún ataque, pero algunos investigadores están preocupados que futuros ataques quizá encuentren una manera de explotar esta estructura.

En 2002, un ataque teórico, denominado "ataque XSL", fue anunciado por Nicolas Courtois y Josef Pieprzyk, mostrando una potencial debilidad en el algoritmo AES. Varios expertos criptográficos han encontrado problemas en las matemáticas que hay por debajo del ataque propuesto, sugiriendo que los autores quizá hayan cometido un error en sus estimaciones. Si esta línea de ataque puede ser tomada contra AES, es una cuestión todavía abierta. Hasta el momento, el ataque XSL contra AES parece especulativo; es improbable que nadie pudiera llevar a cabo en la práctica este ataque.

Ataques de canal auxiliar

Los ataques de canal auxiliar no atacan al cifrador por debajo, sino las implementaciones del cifrador en sistemas que pierden datos involuntariamente.

En abril de 2005, D.J. Bernstein anunció a Ataque temporizado de cache que solía romper un servidor a medida que usaba el cifrado AES para OpenSSL. Este servidor fue diseñado para dar la mayor cantidad de información acerca del tiempo como fuera posible, y el ataque requería cerca de 200 millones de ficheros de texto plano. Se dice que el ataque no es práctico en implementaciones del mundo real ; Bruce Schneier llamó a esta investigación un "bonito ataque temporizado".

En octubre de 2005, Adi Shamir y otros dos investigadores presentaron un artículo demostrando varios ataques temporizados de cache contra AES. Uno de los ataques obtuvo una clave de AES entera luego de tan solo 800 escrituras, en 65 milisegundos. Este ataque requiere que el atacante pueda ejecutar programas en el mismo sistema que realiza el cifrado de AES.

domingo, 27 de abril de 2008

Data Encryption Standard (DES)

Data Encryption Standard

Data Encryption Standard (DES) es un algoritmo de cifrado, es decir, un método para cifrar información, escogido como FIPS en los Estados Unidos en 1976, y cuyo uso se ha propagado ampliamente por todo el mundo. El algoritmo fue controvertido al principio, con algunos elementos de diseño clasificados, una longitud de clave relativamente corta, y las continuas sospechas sobre la existencia de alguna puerta trasera para la National Security Agency (NSA). Posteriormente DES fue sometido a un intenso análisis académico y motivó el concepto moderno del cifrado por bloques y su criptoanálisis.

Hoy en día, DES se considera inseguro para muchas aplicaciones. Esto se debe principalmente a que el tamaño de clave de 56 bits es corto; las claves de DES se han roto en menos de 24 horas. Existen también resultados analíticos que demuestran debilidades teóricas en su cifrado, aunque son inviables en la práctica. Se cree que el algoritmo es seguro en la práctica en su variante de Triple DES, aunque existan ataques teóricos.

Desde hace algunos años, el algoritmo ha sido sustituido por el nuevo AES (Advanced Encryption Standard).

En algunas ocasiones, DES es denominado también DEA (Data Encryption Algorithm).

La Historia de DES

Los orígenes de DES se remontan a principios de los 70. En 1972, tras terminar un estudio sobre las necesidades del gobierno en materia de seguridad informática, la autoridad de estándares estadounidense NBS (National Bureau of Standards) — ahora rebautizado NIST (National Institute of Standards and Technology) — concluyó en la necesidad de un estándar a nivel gubernamental para cifrar información confidencial. En consecuencia, el 15 de mayo de 1973, tras consultar con la NSA, el NBS solicitó propuestas para un algoritmo que cumpliera rigurosos criterios de diseño. A pesar de todo, ninguna de ellas parecía ser adecuada. Una segunda petición fue realizada el 27 de agosto de 1974. En aquella ocasión, IBM presentó un candidato que fue considerado aceptable, un algoritmo desarrollado durante el periodo 1973–1974 basado en otro anterior, el algoritmo Lucifer de Horst Feistel. El equipo de IBM dedicado al diseño y análisis del algoritmo estaba formado por Feistel, Walter Tuchman, Don Coppersmith, Alan Conheim, Carl Meyer, Mike Matyas, Roy Adler, Edna Grossman, Bill Notz, Lynn Smith, y Bryant Tuckerman.

El papel de la NSA en el diseño

El 17 de marzo de 1975, la propuesta de DES fue publicada en el Registro Federal. Se solicitaron comentarios por parte del público, y el año siguiente se abrieron dos talleres libres para discutir el estándar propuesto. Hubo algunas críticas desde ciertos sectores, incluyendo a los pioneros de la criptografía simétrica Martin Hellman y Whitfield Diffie, mencionando la corta longitud de la clave y las misteriosas S-cajas como una evidencia de la inadecuada interferencia de la NSA. La sospecha era que el algoritmo había sido debilitado de manera secreta por la agencia de inteligencia de forma que ellos — y nadie más — pudiesen leer mensajes cifrados fácilmente. Alan Konheim (uno de los diseñadores de DES) comentó en una ocasión "enviaron las S-cajas a Washington. Cuando volvieron eran totalmente diferentes." El Comité de Inteligencia del Senado de los Estados Unidos revisó las acciones de la NSA para determinar si había existido algún comportamiento inadecuado. En el resumen desclasificado sobre sus conclusiones, publicado en 1978, el Comité escribía: "En el desarrollo de DES, la NSA convenció a IBM de que un tamaño de clave reducido era suficiente; participó de forma indirecta en el desarrollo de las estructuras de las S-cajas; y certificó que, hasta donde ellos conocían, estaban libres de cualquier punto débil matemático o estadístico.". De todas formas, también concluyó que "La NSA no ejerció presión en el diseño del algoritmo en modo alguno. IBM inventó y diseñó el algoritmo, tomó todas las decisiones respecto a él, y coincidió en que el tamaño de la clave era más que apropiado para todas las aplicaciones comerciales para las que estaba pensado DES". Otro miembro del equipo de DES, Walter Tuchman, decía también: "Desarrollamos todo el algoritmo DES en IBM y con gente de IBM. ¡La NSA no dictó ni un sólo paso!".

Algunas de las sospechas sobre puntos débiles ocultos en las S-cajas fueron descartadas en 1990, con el descubrimiento independiente y la publicación libre por Eli Biham y Adi Shamir del criptoanálisis diferencial, un método general para romper cifrados de bloque. Las S-cajas de DES eran mucho más resistentes al ataque que si hubiesen sido escogidas al azar, lo que sugería que IBM conocía la técnica allá en los 70. Éste era de hecho, el caso — en 1994, Don Coppersmith publicó los criterios de diseño originales para las S-cajas. IBM había descubierto el criptoanálisis diferencial en los 70 y, tras asegurar DES, la NSA les ordenó mantener en secreto la técnica. Coppersmith explica: "Esto era así porque el criptoanálisis diferencial puede ser una herramienta muy potente, contra muchos esquemas diferentes, y había la preocupación de que aquella información en dominio público podía afectar negativamente a la seguridad nacional". Shamir también comentó "Yo diría, al contrario de lo que algunos creen, que no hay evidencias de influencia alguna en el diseño de DES para que su estructura básica esté debilitada."

Las otras críticas — sobre que la logitud de clave era demasiado corta — se fundaban en el hecho de que la razón dada por la NSA para reducir la longitud de la clave de 64 bits a 56 era que los 8 bits restantes podían servir como bits de paridad, lo que en cierto modo resultaba sospechoso. Es ampliamente aceptado que la decisión de la NSA estaba motivada por la posibilidad de que ellos podrían llevar a cabo un ataque por fuerza bruta contra una clave de 56 bits varios años antes que el resto del mundo.

El algoritmo como estándar

A pesar de la polémica, DES fue aprobado como estándar federal en noviembre de 1976, y publicado el 15 de enero de 1977 como FIPS PUB 46, autorizado para el uso no clasificado de datos. Fue posteriormente confirmado como estándar en 1983, 1988 (revisado como FIPS-46-1), 1993 (FIPS-46-2), y de nuevo en 1998 (FIPS-46-3), éste último definiendo "TripleDES" . El 26 de mayo de 2002, DES fue finalmente reemplazado por AES (Advanced Encryption Standard), tras una competición pública (véase Proceso de Advanced Encryption Standard). Hasta hoy día (2006), DES continúa siendo ampliamente utilizado.

Otro ataque teórico, el criptoanálisis lineal, fue publicado en 1994, pero fue un ataque por fuerza bruta en 1998 el que demostró que DES podría ser atacado en la práctica, y se destacó la necesidad de un algoritmo de repuesto. Éstos y otros métodos de criptoanálisis se comentan con más detalle posteriormente en este artículo.

La introducción de DES es considerada como un desencadenador del estudio académico de la criptografía, en particular de los métodos para romper cifrados de bloque. Bruce Schneier escribe:

- "De puertas hacia dentro, la NSA ha visto a DES como uno de sus grandes errores. Si hubiesen sabido que los detalles serían publicados para que la gente pudiese escribir software, nunca hubieran estado de acuerdo. DES hizo más para galvanizar el campo de la criptografía que nunca nada antes. Ahora había un algoritmo que estudiar: uno que la NSA decía que era seguro."

Cronología

| Fecha | Año | Evento |

|---|---|---|

| 15 de mayo | 1973 | NBS publica una primera petición para un algoritmo estándar de cifrado |

| 27 de agosto | 1974 | NBS publica una segunda petición para algoritmos de cifrado |

| 17 de marzo | 1975 | DES es publicado en el Registro Federal para comentarios |

| Agosto | 1976 | Primer taller sobre DES |

| Septiembre | 1976 | Segundo taller, sobre fundamentos matemáticos de DES |

| Noviembre | 1976 | DES es aprobado como estándar |

| 15 de enero | 1977 | DES es publicado por el FIPS como estándar FIPS PUB 46 |

| 1983 | DES es confirmado por primera vez | |

| 22 de enero | 1988 | DES es confirmado por segunda vez como FIPS 46-1, reemplazando a FIPS PUB 46 |

| 1992 | Biham y Shamir publican el primer ataque teórico con menos complejidad que el de fuerza bruta: el criptoanálisis diferencial. De cualquier modo, requiere una cantidad irreal de 247 textos planos escogidos (Biham and Shamir, 1992). | |

| 30 de diciembre | 1993 | DES es confirmado por tercera vez como FIPS 46-2 |

| 1994 | Se lleva a cabo el primer criptoanálisis experimental de DES utilizando criptoanálisis lineal (Matsui, 1994). | |

| Julio | 1998 | El DES cracker de la EFF (Electronic Frontier Foundation) conocido como Deep Crack rompe una clave DES en 56 horas. |

| Enero | 1999 | De forma conjunta, Deep Crack y distributed.net rompen una clave DES en 22 horas y 15 minutos. |

| 25 de octubre | 1999 | DES es confirmado por cuarta vez como FIPS 46-3, que específica la preferencia de uso de Triple DES, con DES simple permitido sólo en sistemas heredados. |

| 26 de noviembre | 2001 | El algoritmo AES (Advanced Encryption Standard) se publica como FIPS 197 |

| 26 de mayo | 2002 | El estándar AES se hace efectivo |

| 26 de julio | 2004 | Se propone la retirada de FIPS 46-3 (y un par de estándares relacionados) en el Registro Federal [1] |

Algoritmos de reemplazo

Muchos de los anteriores usuarios de DES ahora utilizan Triple DES (3DES) que fue descrito y analizado en una de las patentes de DES (véase FIPS PUB 46-3); consiste en la aplicación de DES tres veces consecutivas con diferentes claves en cada una. 3DES ha sido ampliamente reconocido como seguro por ahora, aunque es bastante lento. Una alternativa más económica en términos computacionales es DES-X, que incrementa el tamaño de clave haciendo un XOR lógico sobre los elementos extra de la clave antes y después de DES. GDES fue una variante de DES propuesta para acelerar el proceso de cifrado, pero se demostró que era susceptible de ser sometido al criptoanálisis diferencial.

En 2001, tras un concurso internacional, el NIST escogió un nuevo algoritmo: el AES (Advanced Encryption Standard), para reemplazar a DES. El algoritmo elegido para ser el AES fue propuesto por sus diseñadores bajo el nombre de Rijndael. Otros finalistas en la competición AES del NIST fueron RC6, Serpent, MARS, y Twofish.

En general, no hay ningún algoritmo que se adapte perfectamente a todos los usos. Un algoritmo para uso en máquinas de uso general (por ejemplo, SSH, o algunos tipos de cifrado de correo electrónico), no siempre funciona bien en sistemas empotrados o tarjetas inteligentes, y viceversa.

Descripción

Figura 1 — La estructura general de Feistel en DES

- Por brevedad, la descripción incluida a continuación omite las transformaciones y permutaciones exactas que especifica el algoritmo.

DES es el algoritmo prototipo del cifrado por bloques — un algoritmo que toma un texto en claro de una longitud fija de bits y lo transforma mediante una serie de complicadas operaciones en otro texto cifrado de la misma longitud. En el caso de DES el tamaño del bloque es de 64 bits. DES utiliza también una clave criptográfica para modificar la transformación, de modo que el descifrado sólo puede ser realizado por aquellos que conozcan la clave concreta utilizada en el cifrado. La clave mide 64 bits, aunque en realidad, sólo 56 de ellos son empleados por el algoritmo. Los ocho bits restantes se utilizan únicamente para comprobar la paridad, y después son descartados. Por tanto, la longitud de clave efectiva en DES es de 56 bits, y así es como se suele especificar.

Al igual que otros cifrados de bloque, DES debe ser utilizado en el modo de operación de cifrado de bloque si se aplica a un mensaje mayor de 64 bits. FIPS-81 específica varios modos para el uso con DES, incluyendo uno para autenticación. Se pueden consultar más documentos sobre el uso de DES en FIPS-74 .

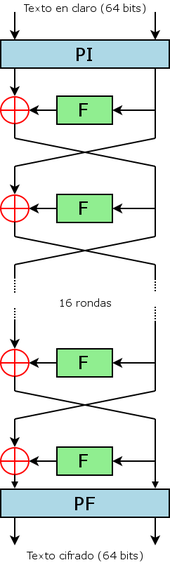

Estructura básica

La estructura básica del algoritmo aparece representada en la FIgura 1: hay 16 fases idénticas de proceso, denominadas rondas. También hay una permutación inicial y final denominadas PI y PF, que son funciones inversas entre sí (PI "deshace" la acción de PF, y viceversa). PI y PF no son criptográficamente significativas, pero se incluyeron presuntamente para facilitar la carga y descarga de bloques sobre el hardware de mediados de los 70. Antes de las rondas, el bloque es dividido en dos mitades de 32 bits y procesadas alternativamente. Este entrecruzamiento se conoce como esquema Feistel.

La estructura de Feistel asegura que el cifrado y el descifrado sean procesos muy similares — la única diferencia es que las subclaves se aplican en orden inverso cuando desciframos. El resto del algoritmo es idéntico. Esto simplifica enormemente la implementación, en especial sobre hardware, al no haber necesidad de algoritmos distintos para el cifrado y el descifrado.

El símbolo rojo "⊕" representa la operación OR exclusivo (XOR). La función-F mezcla la mitad del bloque con parte de la clave. La salida de la función-F se combina entonces con la otra mitad del bloque, y los bloques son intercambiados antes de la siguiente ronda. Tras la última ronda, las mitades no se intercambian; ésta es una característica de la estructura de Feistel que hace que el cifrado y el descifrado sean procesos parecidos.

La función (F) de Feistel

La función-F, representada en la Figura 2, opera sobre medio bloque (32 bits) cada vez y consta de cuatro pasos:

Figura 2 —La función Feistel (Función-F) de DES

- Expansión — la mitad del bloque de 32 bits se expande a 48 bits mediante la permutación de expansión, denominada E en el diagrama, duplicando algunos de los bits.

- Mezcla — el resultado se combina con una subclave utilizando una operación XOR. Dieciséis subclaves — una para cada ronda — se derivan de la clave inicial mediante la generación de subclaves descrita más abajo.

- Sustitución — tras mezclarlo con la subclave, el bloque es dividido en ocho trozos de 6 bits antes de ser procesados por las S-cajas, o cajas de sustitución. Cada una de las ocho S-cajas reemplaza sus seis bits de entrada con cuatro bits de salida, de acuerdo con una trasformación no lineal, especificada por una tabla de búsqueda Las S-cajas constituyen el núcleo de la seguridad de DES — sin ellas, el cifrado sería lineal, y fácil de romper.

- Permutación — finalmente, las 32 salidas de las S-cajas se reordenan de acuerdo a una permutación fija; la P-caja

Alternando la sustitución de las S-cajas, y la permutación de bits de la P-caja y la expansión-E proporcionan las llamadas "confusión y difusión" respectivamente, un concepto identificado por Claude Shannon en los 40 como una condición necesaria para un cifrado seguro y práctico.

Generación de claves

Figura 3 — La generación de clave de DES

La Figura 3 representa la generación de claves para el cifrado — el algoritmo que se encarga de proporcionar las subclaves. Primero, se seleccionan 56 bits de la clave de los 64 iniciales mediante la Elección Permutada 1 (PC-1) — los ocho bits restantes pueden descartarse o utilizarse como bits de comprobación de paridad. Los 56 bits se dividen entonces en dos mitades de 28 bits; a continuación cada mitad se trata independientemente. En rondas sucesivas, ambas mitades se desplazan hacia la izquierda uno o dos bits (dependiendo de cada ronda), y entonces se seleccionan 48 bits de subclave mediante la Elección Permutada 2 (PC-2) — 24 bits de la mitad izquierda y 24 de la derecha. Los desplazamientos (indicados por "<<<" en el diagrama) implican que se utiliza un conjunto diferente de bits en cada subclave; cada bit se usa aproximadamente en 14 de las 16 subclaves.

La generación de claves para descifrado es similar — debe generar las claves en orden inverso. Por tanto los desplazamientos se hacen hacia la derecha, en lugar de hacia la izquierda.

Seguridad y criptoanálisis

Aunque se ha publicado más información sobre el criptoanálisis de DES que de ningún otro cifrado de bloque, el ataque más práctico a día de hoy sigue siendo por fuerza bruta. Se conocen varias propiedades criptoanalíticas menores, y son posibles tres tipos de ataques teóricos que, aún requiriendo una complejidad teórica menor que un ataque por fuerza bruta, requieren una cantidad irreal de textos planos conocidos o escogidos para llevarse a cabo, y no se tienen en cuenta en la práctica.

La máquina de crackeado de DES de la Electronic Frontier Foundation contenía 1,536 chips y podía romper una clave DES por fuerza bruta en días — la foto muestra un circuito con varios chips Deep Crack.

Ataque por fuerza bruta

Para cualquier tipo de cifrado, el método de ataque más simple es el ataque por fuerza bruta — probando una por una cada posible clave. La longitud de clave determina el número posible de claves, y por tanto la factibilidad del ataque. En el caso de DES, ya en sus comienzos se plantearon cuestiones sobre su longitud de clave, incluso antes de ser adoptado como estándar, y fue su reducido tamaño de clave, más que el criptoanálisis teórico, el que provocó la necesidad de reemplazarlo. Se sabe que la NSA animó, o incluso persuadió a IBM para que redujera el tamaño de clave de 128 bits a 64, y de ahí a 56 bits; con frecuencia esto se ha interpretado como una evidencia de que la NSA poseía suficiente capacidad de computación para romper claves de éste tamaño incluso a mediados de los 70.

Académicamente, se adelantaron varias propuestas de una máquina para romper DES. En 1977, Diffie y Hellman propusieron una máquina con un coste estimado de 20 millones de dólares que podría encontrar una clave DES en un sólo día. Hacia 1993, Wiener propuso una máquina de búsqueda de claves con un coste de un millón de dólares que encontraría una clave en 7 horas. La vulnerabilidad de DES fue demostrada en la práctica en 1998 cuando la Electronic Frontier Foundation (EFF), un grupo dedicado a los derechos civiles en el ciberespacio, construyó una máquina a medida para romper DES, con un coste aproximado de 250000 dólares (véase EFF DES cracker). Su motivación era demostrar que se podía romper DES tanto en la teoría como en la práctica: "Hay mucha gente que no creerá una verdad hasta que puedan verla con sus propios ojos. Mostrarles una máquina física que pueda romper DES en unos pocos días es la única manera de convencer a algunas personas de que realmente no pueden confiar su seguridad a DES." La máquina rompió una clave por fuerza bruta en una búsqueda que duró poco más de 2 días; Más o menos al mismo tiempo, un abogado del Departamento de Justicia de los Estados Unidos proclamaba que DES era irrompible.

Ataques más rápidos que la fuerza bruta

Existen tres ataques conocidos que pueden romper las dieciséis rondas completas de DES con menos complejidad que un ataque por fuerza bruta: el criptoanálisis diferencial (CD), el criptoanálisis lineal (CL) y el ataque de Davies. De todas maneras, éstos ataques son sólo teóricos y no es posible llevarlos a la práctica; éste tipo de ataques se denominan a veces debilidades certificacionales.

- El criptoanálisis diferencial fue descubierto a finales de los 80 por Eli Biham y Adi Shamir, aunque era conocido anteriormente tanto por la NSA como por IBM y mantenido en secreto. Para romper las 16 rondas completas, el criptoanálisis diferencial requiere 247 textos planos escogidos. DES fue diseñado para ser resistente al CD.

- El criptoanálisis lineal fue descubierto por Mitsuru Matsui, y necesita 243 textos planos escogidos (Matsui, 1993); el método fue implementado (Matsui, 1994), y fue el primer criptoanálisis experimental de DES que se dio a conocer. No hay evidencias de que DES fuese adaptado para ser resistente a este tipo de ataque. Una generalización del CL — el criptoanálisis lineal múltiple — se propuso en 1994 Kaliski and Robshaw), y fue mejorada por Biryukov y otros (2004); su análisis sugiere que se podrían utilizar múltiples aproximaciones lineales para reducir los requisitos de datos del ataque en al menos un factor de 4 (es decir, 241 en lugar de 243). Una reducción similar en la complejidad de datos puede obtenerse con una variante del criptoanálisis lineal de textos planos escogidos (Knudsen y Mathiassen, 2000). Junod (2001) realizó varios experimentos para determinar la complejidad real del criptoanálisis lineal, y descubrió que era algo más rápido de lo predicho, requiriendo un tiempo equivalente a 239–241 comprobaciones en DES.

- El ataque mejorado de Davies: mientras que el análisis lineal y diferencial son técnicas generales y pueden aplicarse a multitud de esquemas diferentes, el ataque de Davies es una técnica especializada para DES. Propuesta por vez primera por Davies en los 80, y mejorada por by Biham and Biryukov (1997). La forma más potente del ataque requiere 250 textos planos escogidos, tiene una complejidad computacional de 250, y tiene un 51% de probabilidad de éxito.

Existen también ataques pensados para versiones del algoritmo con menos rondas, es decir versiones de DES con menos de dieciséis rondas. Dichos análisis ofrecen una perspectiva sobre cuantas rondas son necesarias para conseguir seguridad, y cuánto «margen de seguridad» proporciona la versión completa. El criptoanálisis diferencial-lineal fue propuesto por Langford y Hellman en 1994, y combina criptoanálisis diferencial y lineal en un mismo ataque. Una versión mejorada del ataque puede romper un DES de 9 rondas con 215.8 textos planos conocidos y tiene una complejidad temporal de 229.2 (Biham y otros, 2002).

Propiedades criptoanalíticas

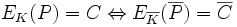

DES presenta la propiedad complementaria, dado que

donde  es el complemento a bit de x. EK es el cifrado con la clave K. P y C son el texto plano y el texto cifrado respectivamente. La propiedad complementaria implica que el factor de trabajo para un ataque por fuerza bruta se podría reducir en un factor de 2 (o de un único bit) asumiendo un ataque con texto plano escogido.

es el complemento a bit de x. EK es el cifrado con la clave K. P y C son el texto plano y el texto cifrado respectivamente. La propiedad complementaria implica que el factor de trabajo para un ataque por fuerza bruta se podría reducir en un factor de 2 (o de un único bit) asumiendo un ataque con texto plano escogido.

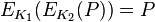

DES posee también cuatro claves débiles. El cifrado (E) y el descifrado (D) con una clave débil tienen el mismo efecto:

- EK(EK(P)) = P o lo que es lo mismo, EK = DK. Hay también seis pares de claves semi-débiles. El cifrado con una de las claves de un par de claves semi-débiles, K1, funciona de la misma manera que el descifrado con la otra, K2:

o lo que es lo mismo,

o lo que es lo mismo,

Es bastante fácil evitar las claves débiles y semi-débiles en la implementación, ya sea probándolas explícitamente, o simplemente escogiéndolas aleatoriamente; las probabilidades de coger una clave débil o semidébil son despreciables.

Se ha demostrado también que DES no tiene estructura de grupo, o más concretamente, el conjunto {EK} (para todas las claves posibles K) no es un grupo, ni siquiera está "cerca" de ser un grupo (Campbell y Wiener, 1992). Ésta fue una cuestión abierta durante algún tiempo, y si se hubiese dado el caso, hubiera sido posible romper DES, y las modalidades de cifrado múltiple como Triple DES no hubiesen incrementado la seguridad.

Enigma Parte 6

A pesar de la extraordinaria marcha de los trabajos de diseño y contrucción de la Bomba, Birch no estaba nada contento con Twin, Turing y su amigo Whelchman. Durante meses había seguido la construcción de la Bomba. Durante el mismo período, el Cobertizo 6 había descifrado a mano cientos de mensajes, utilizando los diversos trucos que habían ido improvisando. En cambio, el cobertizo 8 no había descifrado más que unos pocos el Mayo anterior y aparentemente sólo gracias a la captura del Polaris durante la batalla de Noruega.

Un par de semanas después de instalada la Bomba "Agnes", constató que seguían sin descifrar otra cosa que esos mismos mensajes en una carta de protesta que envió a Travis. Birch consideraba que eran personas poco sistemáticas y que carecían de determinación. Su obsesión por los atajos y su desprecio por las palabras probables que les enviaban desde el cobertizo 4, resultaban irritantes. Por su parte, Twin y Turing hacían chistes públicamente donde ridiculizaban las sugerencias de palabras probables que les llegaban. El debate se hizo bastante agrio y Birch llegó a pedir que se les prohibiera cambiar sin permiso las palabras que probaban durante sus inútiles ataques a los mensajes nuevos...

El trasfondo de todo el nerviosismo era que los alemanes estaban hundiendo muchos barcos mercantes. Ese mismo mes de Agosto se decidió cambiar los códigos usados por la Marina, ya que se sospechaba que los alemanes podían leerlos. La situación mejoró un poco, pero sólo de forma pasajera. Cuando a finales de Septiembre los alemanes desmantelaban las bases que deberían haber servido de lanzamiento a la operación León Marino, las rutas marítimas que conducían a las islas se estaban convirtiendo en cementerios marinos. Descartado el asalto, el asedio era la nueva estrategia. Y en lugar de un pomposo incompetente como Goering, este asedio estaba comandado por un experimentado y astuto marino.

El almirante Doenitz había planificado al detalle la mejor forma de aislar Inglaterra. Desde las nuevas bases en la Bretaña francesa los submarinos podrían acceder al Atlántico de una forma mucho más directa que cuando operaban desde los puertos alemanes. Un centro de coordinación recién construido cerca de Lorien dirigiría una batalla que los alemanes ya habían estado a punto de ganar en la Gran Guerra.

Además de sus flamantes bases y el resto de infraestructura, Doenitz tenía preparadas unas nuevas tácticas revolucionarias. Hasta entonces los submarinos se habían limitado a operar individualmente, navegando cerca de las rutas o apostados en los lugares de reunión entre los convoyes que venían de la costa americana y la marina inglesa. Esto había resultado efectivo, pero podía ser sensiblemente mejorado.

Bautizó la nueva técnica como táctica de la Manada de Lobos, un nombre que evocaba los bosques de la Prusia Oriental y la mitología Wagneriana tan querida por los jerarcas nazis. Los lobos buscan las presas merodeando en solitario, pero atacan en grupo usando complicadas tácticas que les permitan superar su inferioridad física individual. Análogamente, los submarinos buscarían en solitario y luego se reunirían para desencadenar un ataque demoledor contra el convoy.

Para maximizar la efectividad en la fase de acecho, todo el grupo se desplegaría formando una línea de muchas millas de longitud que cortaría perpendicularmente las rutas conocidas, al igual que lo habían hecho las fragatas de Nelson durante los bloqueos marítimos de la época Napoleónica. Los submarinos estarían muy separados, pero no tanto como para que un convoy pudiera pasar entre dos sin ser visto.

Cuando el convoy fuera avistado por uno de ellos, éste debía transmitir inmediatamente por radio al centro de control las coordenadas, así como dirección, velocidad y número de barcos. El centro de control realizaría todos los cálculos necesarios y a continuación transmitiría a todos los miembros del Wolfpack un punto de reunión y una configuración para la emboscada. Idealmente se planificaría el encuentro para que tuviera lugar a última hora de la tarde y así facilitar el ataque nocturno desde la superficie, con los comandantes sobre las torretas.

El método resultó extraordinariamente efectivo, y cuando en Octubre estuvo a pleno funcionamiento causó la destrucción de varios grandes convoyes. El pánico cundió en el Almirantazgo. El ritmo de pérdidas era insostenible y en pocos meses pondría Inglaterra de rodillas.

Pero los nuevos problemas trajeron a los ingleses nunevas oportunidades. Antes del establecimiento de las nuevas tácticas, los submarinos operaban en silencio radio y resultaban imposibles de localizar hasta el momento del ataque. Ahora, se veían obligados a enviar y recibir mensajes para coordinarse. Si se interceptaba un mensaje desde un submarino situado cerca de un convoy, esto quería decir que se preparaba un ataque contra él y que debía iniciar maniobras de evasión o protección. Hinsley por primera vez tenía material para aplicar su magia inductiva.

Pero estaba claro que en teoría era posible ir mucho más allá. Conociendo el éxito que estaba teniendo el desciframiento de otras redes de Enigma, era razonable pensar que descifrando los mensajes que salían del centro de control resultaría posible saber la posiciones de acecho, y desviar el convoy incluso antes de que fuera localizado.

Birch renovó la presión sobre Turing y Twin. Ya tenían su máquina y se habían acabado las excusas. Inglaterra necesitaba resultados sobre la mesa o se arriesgaba a ser destruida sin necesidad de paracaidistas ni desembarcos.

Los dos matemáticos se reunieron con Travis una vez más para explicarle lo que ya le habían explicado innumerables veces. La Enigma naval tenía un procedimiento de negociación de claves muy sofisticado (el sistema de dígrafos). Además los operadores eran disciplinados y nunca se les había pillado haciendo tonterías como las que tantas veces habían permitido obtener claves de las redes que operaban con la Enigma militar (especialmente las de la Lutwafe, que hacían gala del mismo amateurismo que su comandante). Para descifrar la Enigma naval hacían falta las tablas de dígrafos, los libros de claves o larguísismas palabras probables, que sólo podían obtenerse tras una temporada descifrando. Así que toda la tormenta acabó con la conclusión de costumbre.

Tanto Birch como Knox presentaron sus ideas para obtener palabras probables seguras. Birch sugirió enviar mensajes aleatorios a los submarinos con la esperanza que éstos los cifrasen con Enigma, para preguntar al control qué significaban. La idea de Knox era aún más desesperada y consistía en solicitar a un submarino que confirmase sus tablas de dígrafos, enviándolas en un mensaje cifrado. Tenía la esperanza de que el rodding podría romper un mensaje con esa estructura si encontraban un comandante suficientemente tonto. También se habló de lanzar minas en medio del Atlántico y después descifrar el mensaje que emitiera el submarino que las encontrara, usando como palabra probable la posición de éstas.

John Godfrey, Director de Inteligencia Naval (y que por tanto dependía directamente del Almirantazgo), diseñó una serie de planes destinados a obtener libros de claves y/o tablas de dígrafos de una forma muy directa. El primero que se intentó llevaba la firma de Ian Fleming. Consistía en utilizar uno de los bombarderos alemanes que habían sido capturados intactos. El avión despegaría tripulado por ingleses disfrazados de alemanes. En la confusión posterior a los bombardeos, se sumaría a un escuadrón que volviera a su base, simulando que se había perdido. Al cruzar el Canal, empezaría a lanzar humo y luego simularía un amerizaje forzoso. En cuando un barco de rescate alemán se acercara, los ingleses lo tomarían al asalto y lo conducirían a un puerto propio.

Aunque se realizó toda la preparación y algunos vuelos preliminares de entrenamiento, la misión nunca pudo culminarse. El problema era que Churchill en persona había ordenado durante el verano que todos los barcos de rescate fueran hundidos o ametrallados para que no pudieran operar. Los pilotos alemanes eran un arma de guerra y no tenía sentido dejar que los rescataran para tener que volver a derribarlos al día siguiente. Churchill había hecho siempre ostentación de caballerosidad militar, incluso con los indigenas sudaneses prisioneros que Kitchener tenía a gala pasar a cuchillo. Pero a su juicio, los pilotos alemanes, por muy desvalidos que estuvieran sobre el agua, si no podían ser hechos hechos prisioneros debían ser neutralizados por cualquier medio. La orden era matarlos incluso cuando colgaban indefensos del paracaídas. Así que el plan se tuvo que suspender.

El 20 de Octubre fue un día especialmente nefasto para los convoyes en el Atlántico Norte y dos de ellos fueron casi destruidos por sendas Manadas de Lobos. Birch escribió un largo memorándum donde explicaba la necesidad crucial de hacer capturas. El Almirantazgo, que acababa de suspender la preparación del plan de Fleming, contestó hoscamente que procurarían conseguirlas.

Birch envió también una nota a Travis protestando porque la Bomba se estaba usando para descifrar la Enigma convencional y especialmente la red Roja. No se conoce la respuesta de Travis, pero sí que consta que la asignación de tiempo a Twin y Turing para que probasen las palabras probables de Birch (que nunca funcionaban) no aumentó.

El mal tiempo y las deducciones sobre la posición de los submarinos obtenidas del estudio de los mensajes (indescifrables) que éstos enviaban, hicieron que la situación no empeorase más durante los dos meses que quedaban de 1940. Aunque el Almirantazgo seguía sin fiarse de Hinsley, sus suposiciones e inferencias salvaron a más de un convoy de terminar en el fondo del óceano.

Enigma LI

Mientras la desesperanza invadía a todos los implicados en ayudar a los convoyes a burlar el bloqueo, Knox vivía un período de plenitud profesional y personal. Crecientemente apartado de los intentos de descifrado de la Enigma Naval, y sin nada que añadir al exitoso criptoanálisis de la Enigma militar -que con el refuerzo de la Bomba era ya rutinario- fue asignado a trabajar contra la Marina italiana en el Mediterráneo. Este cuerpo usaba Enigmas comerciales sin panel de conexionado y por tanto susceptibles de ser atacadas con rodding.

Aunque nunca realizó ningún acercamiento de naturaleza sexual hacia ninguna, se rodeó de las mujeres más guapas de Bletchley. En la Granja tenía su feudo y procuraba que le asignaran a cualquier belleza con la que se cruzara por el jardín o en la cafetería. Así fue como reclutó a Mavis Lever. Pronto se hicieron muy amigos, ya que compartían la fascinación por la cultura clásica. Ambos eran capaces de intercambiar largos párrafos de poesía de Virgilio, aunque Knox, que se sabía de memoria casi toda la producción de este poeta latino, gustaba en decir la última palabra.

Ella por su parte, sentía una gran simpatía hacia Knox. Le hacía gracia su forma de comportarse, a ratos un culto y elegante compañero de charlas y a ratos un sabio estrafalario. Algo que siempre provocaba la cariñosa hilaridad de Mavis era que Knox solía confundir la puerta de un armario con la salida siempre que intentaba apresurarse sin dejar de pensar. Lo veía levantarse, entrar en el armario y salir desorientado intentando no perder la concentración pese a todo.

Lo que convirtió su amistad en una de las leyendas imperecederas de BP, fue que Mavis Lever descubrió la llave a los mensajes de la Marina italiana. Convertida rápidamente en una experta en rodding, a pesar de las parcas explicaciones que se le dieron, Knox la puso a trabajar en un problema que aunque supuestamente trivial se resistía de forma incomprensible. A pesar que las Enigmas italianas eran vulnerables al rodding, resultaba muy díficil descifrar la mayoría de mensajes por la carencia de palabras probables...

Knox estaba convencido que la mayoría comenzaban con la expresión PERX ("para" en italiano, con la X como espacio entre palabras). Él mismo lo había intentado durante semanas sin obtener ningún resultado, pero con la molesta sensación de estar siempre a punto de hacerlo.

Una noche que Mavis se había quedado sola en la granja, tuvo la intuición de que lo que suponían una X era en realidad una S. Dando vueltas a palabras que empezaran por PERS, probó PERSONALE. De pronto todo el mensaje empezó a descifrarse letra tras letra como una cremallera. Trabajosamente, pero sin perder la pista ni una vez, compuso PERSONALEXPERXSIGNORE, que resultó ser la primera frase de casi todos los mensajes. Hasta entonces nunca había descifrado un mensaje cifrado con Enigma y muchas veces había dudado que fuera posible para nadie más que para su mentor. Por la mañana, Knox le dio un cariñoso abrazo y desde ese día pudieron descifrar cualquier mensaje de la red italiana. La Granja se convirtió así en un alegre lugar de trabajo en el que se desplumaban a docenas los mensajes italianos entre citas clásicas y chascarrillos sacados de “Alicia en el País de las Maravillas”.

Aunque el escenario principal de la guerra se había trasladado a las frías aguas del Mar del Norte, en el Mediterráneo el pintoresco régimen italiano buscaba también un lugar en la foto. Mussolini había sido el modelo en los primeros tiempos del partido Nazi. Cuando éstos apenas eran un puñado de militantes marginales, el Duce ya gobernaba Italia con la escenografía milenarista que luego adoptaría Hitler. Él fue el primero en popularizar los mítines brazo en alto y el culto a la personalidad que los alemanes vestirían con ropajes wagnerianos. Sin embargo Hitler, al declarar la guerra, le había arrebatado la iniciativa. La sucesión de aplastantes victorias germanas, que contrastaban dramáticamente con las catastróficas campañas coloniales italianas de pre-guerra, le habían borrado prácticamente del escenario internacional.

Resentido y con ganas de participar en la gloria, en septiembre organizó un ataque desde Libia, conquistada años antes, tras un recital de incompetencia y brutalidad gratuita del general Graziani. Nominalmente, el plan consistía en avanzar por la costa y conquistar Egipto, cortando el canal de Suez. Hitler lo autorizó, ya que cerrar el Mediterráneo obligaría a los suministros y tropas ingleses, que venían de las regiones orientales y australes del Imperio, a rodear África. La larga costa atlántica africana aparecía como un buen terreno de caza para sus submarinos.

El ataque resultó tan desastroso como de costumbre, y unos pocos blindados ingleses, junto con un par de brigadas de infantería, resistieron a una enorme fuerza que avanzó descoordinadamente y en desorden. Ante las pérdidas enormes que estaba sufriendo, Graziani se detuvo a unos sesenta kilómetros del punto de partida y a más de 200 del canal de Suez, en cuanto le pareció que había obtenido un éxito suficientemente decoroso. Aunque Mussolini le instó a seguir avanzando, Graziani se negó, alegando que debía preparar a conciencia la fase siguiente.

Mientras Graziani le daba largas, Mussolini decidió realizar un movimiento aún más dramático. Hitler había ocupado los pozos de petróleo de Rumanía sin avisarle y ahora él iba contestar con su propia ofensiva sorpresa. A finales de Octubre, desde otra de las posesiones conseguidas durante los años anteriores a la guerra, Albania, lanzó la invasión de Grecia que le daría el dominio del Mediterráneo oriental y que, en su fantasía, crearía un segundo brazo de la pinza que amenazaba Egipto. Si todo iba bien, Turquía se uniría al Eje y permitiría el paso de sus ejércitos hacia el Canal.

Como no podía ser menos teniendo en cuenta los precedentes, esta campaña resultó un nuevo fracaso. Planeada desde Roma sobre un mapa, el plan obligó a los soldados italianos a avanzar en lo más crudo del invierno por unas sierras escarpadas y nevadas. El ejército griego, aunque mal armado y peor abastecido, plantó cara con determinación.

A base de unos padecimientos apocalípticos, frenó a los italianos hasta que estos empezaron a desintegrarse. Luego les persiguió hasta bien dentro de Albania y por fin las hostilidades se detuvieron con ambos bandos exhaustos. El Almirantazgo colaboró en la neutralización del peligro italiano mediante una operación muy novedosa técnicamente. El 11 de Noviembre, aviones torpederos ingleses hundieron un acorazado y varios barcos más en el puerto de Tarento, en la punta del tacón de la bota italiana.

Espoleado por Churchill, el comandante inglés en Egipto -Wawell- lanzó un ataque contra los italianos en el norte de África, destinado a recuperar la zona perdida dos meses antes. Reforzado con los nuevos tanques Matilda de gran blindaje, el ejército inglés avanzó de forma continua desde principios de diciembre hasta finales de enero.

Una vez que los alemanes habían demostrado la utilidad práctica de los principios de Liddell Hart sobre guerra de tanques, éstos eran la nueva doctrina inglesa y resultaban extraordinariamente efectivos contra los italianos, cuyas tácticas estaban diseñadas para destruir ejércitos de indigenas. Tras dos meses de derrotas, el ejército italiano decidió una retirada general hacia Bengasi.

El general O'Connor decidió dar un golpe de gran estilo. Envió un pequeño destacamento blindado a través del desierto, que adelantó al grueso del ejército italiano y cortó la carretera de la costa. Sin darse cuenta del peligro que corrían, los italianos tardaron un día entero en preparar el ataque para abrir la carretera. Cuando el pequeño destacamento estaba a punto de ser desbordado, llegó el grueso del ejército inglés, que les tomó por el flanco y la retaguardia acorralándolos contra el mar. Exhaustos y moralmente derrotados, los italianos se rindieron en masa.

Era el 7 Febrero de 1941 y la batalla de Beda Fomm culminaba la campaña en la que Inglaterra conseguía su primera victoria de toda la guerra. Más de 130.000 prisioneros, 130 carros de combate y 800 cañones quedaban en manos de los ingleses, además de 100 kilómetros adicionales de costa.

Enigma LII

Hitler había contemplado con estupor el desarrollo de los acontecimientos. La derrota en Libia era dolorosa, porque seguramente envalentonaría a los ingleses, a los que suspuestamente había que derrotar a base de destruir su moral. Además, todos los puertos africanos del Mediterráneo oriental quedaban en sus manos, por lo que la Marina inglesa podría continuar controlando ese mar. Pero lo que era estratégicamente intolerable era lo que había pasado en Grecia.

Grecia era una gran aliada de Inglaterra (había forzado su independencia de los turcos el siglo anterior). Hitler temía que ahora se convirtiera en una base para atacarle por la espalda. Se había dado cuenta de que todo su ejército se alimentaba de petróleo, y la única fuente de que disponía estaba en Rumanía, a un tiro de piedra de Grecia. Ya no era cuestión ni siquiera de invadir, sino de que los ingleses podían bombardear los pozos a placer desde bases griegas, una vez que la estupidez de Mussolini había obligado a Grecia a romper su neutralidad.

Decidido a impedirlo a toda costa, presionó al gobierno búlgaro hasta que éste también renunció a la neutralidad, pero en sentido inverso. El 1 de Marzo las fuerzas alemanas desplegadas en Rumanía empezaron a cruzar el Danubio para tomar posiciones en Bulgaria. Desde allí amenazaban Grecia directamente. A continuación, Hitler empezó a presionar a Yugoslavia para que siguiera el mismo camino. Quizás fuera posible hacer volver a Grecia a la neutralidad a base de amenazarla desde todas sus fronteras y, en caso contrario, habría que optar por la invasión. Turquía también recibió diplomáticos alemanes que competían con los ingleses por el favor del gobierno de ese país...

Mientras Hitler movía sus piezas en los Balcanes, con el objetivo de ahorrarse una campaña militar de resultado incierto, un acontecimiento en apariencia trivial, ocurrido miles de kilómetros al norte, permitiría dar un pequeño paso más a sus enemigos secretos de BP.

Siguiendo la experiencia de la guerra peninsular de Wellington, Churchill quería formar guerrillas en todos los países ocupados por Alemania. Para ello creó el SOE (Departamento de Operaciones Especiales), que aunque al principio tenía su sede en BP, muy pronto se movió a otra localización en la que dispusiera de espacio para entrenar a sus unidades. Estas unidades debían infiltrarse en el territorio ocupado por los alemanes y hostigarlos para que las poblaciones locales tomaran ejemplo y se alzaran. Una vez estas guerrillas locales estuvieran sobre las armas, podrían ser apoyadas tanto mediante operaciones puntuales como con abastecimiento aéreo.

Uno de los primeros objetivos del SOE fue la costa noruega y una de sus primeras operaciones estaba en pleno desarrollo el 4 de Marzo, cerca de las islas Loffoten.

La operación consistía en desembarcar varios grupos de comandos para que volaran un depósito de combustible y una fábrica de pescado. No eran grandes objetivos, pero se trataba de empezar con algo y los mandos del SOE estaban ansiosos por demostrar a Churchill que eran capaces de operar en territorio enemigo.

Sobre las 6.20 de la mañana, el destructor HMS Somali -a bordo del cual iba el comandante de la operación- vió al arrastrero Krebbs (en realidad otro barco alemán más, camuflado como pesquero) salir a toda velocidad del puerto de Svolvaer, que estaba siendo atacado desde tierra por los comandos. Abrió fuego sobre él y tras varias andanadas mató a la mayor parte de la tripulación. El Krebs quedó navegando sin control y en llamas mientras el destructor continuaba su patrulla.

Tres horas más tarde, al volver a pasar por el lugar, los vigías observaron que el arrastrero flotaba inmóvil junto a una pequeña isla. Tras varias discusiones entre el oficial de señales -que conocía las directivas del Almirantazgo- y el capitán, que no quería correr riesgos, un grupo de abordaje subió a un pequeño pesquero noruego -que se había aproximado para expresar su apoyo a la causa aliada- y se dirigió al Krebs.

Al acercarse, la tripulación superviviente los saludó con una bandera blanca. Registraron el barco y en la cabina del capitán, Warmington, el oficial de señales del Somali, descerrajó a tiros un armario, en el que encontró varios documentos y un par de ruedas. Cuando volvió a cubierta, leyó una señal de heliográfo que le enviaba el Somali. El capitán le avisaba de que si no regresaba de inmediato, lo abandonaría.

Pocos días después los documentos estaban en BP. Warmington, gracias a su insistencia -ya que otros barcos alemanes habían sido hundidos durante la operación sin intentar abordarlos- había conseguido las claves de Febrero de Enigma para la flota con base en Alemania, que eran compartidas por la mayor parte de la Marina alemana. Con estas claves, Turing y Twin prosiguieron su trabajosa deducción de las tablas de dígrafos. Era un avance muy lento. Para los muchos que no entendían el funcionamiento de la Enigma naval, la aparente incapacidad de la pareja de matemáticos para emular los éxitos del Cobertizo 6 a pesar de la captura, resultó una nueva frustración.

A Churchill le gustó leer sobre la operación Claymore, que se cerró sin ninguna baja propia, pero no podía echar las campanas al vuelo por un éxito tan pequeño. Su mente estaba absorbida por otro problema mucho más acuciante. Le atormentaba la duda sobre si enviar tropas a Grecia o no. Su instinto le decía que no, porque aquello tenía un aspecto muy parecido a la invasión de Noruega de un año antes, con el agravante que era el mismo teatro de operaciones de Gallipoli, otra espina de doloroso recuerdo. Pero su empatía con la nación griega, en cuya guerra de independencia habían luchado muchos de sus héroes juveniles, impulsaba irresistiblemente su romanticismo natural.

Los diplomáticos ingleses también querían enviar soldados, para convencer a Yugoslavia y Turquía de que no era peligroso tomar partido por los aliados. Los generales, aunque sin negarse, para no incurrir en las iras del primer ministro, buscaban problemas y motivos para aplazar la decisión. Finalmente, la misma dinámica de hablar de ello todo el tiempo determinó el envío de varios convoyes de tropas que debían partir de Alejandría a finales de Marzo.

La principal amenaza para el cruce lo representaba la flota italiana, que aunque debilitada por el ataque en Tarento unos meses antes, vigilaba la ruta desde sus bases metropolitanas, apenas a un día de navegación de los puertos griegos. Knox y Mavis Lever descifraron muchos mensajes con las órdenes contradictorias que llovían sobre la Marina italiana: no arriesgarse, pero impedir el cruce desde Alejandría hasta el Peloponeso.

El 25 de Marzo descifraron un mensaje de SUPERMARINA (Alto Mando de la Marina Italiana) al comandante de la isla de Rodas. El mensaje decía "Hoy, 25 de Marzo es el día X-3", significando que al cabo de tres días se lanzaría algún tipo de operación. Se estudiaron muchas opciones posibles en relación a otros mensajes, como desembarcos en Libia, traslado de aviones alemanes a Palermo, etc... sin llegar a nada concluyente. Entonces el mensaje fue enviado al Almirante Cunningham, comandante de la flota del Mediterráneo con base en Alejandría. Se utilizó la expresión "de la fuente más secreta" para indicarle que provenía de un desciframiento de Enigma.

Cunningham y su Estado Mayor debatieron las posibilidades, pero no tuvieron dudas sobre de qué operación se trataba. La coincidencia entre el día indicado y los convoyes les llevó a la conclusión de que la operación consistiría en una incursión de la Marina italiana para hundir los transportes de tropas con destino a Grecia.

Enigma LIII

El Cairo y Alejandría estaban trufados de confidentes de los alemanes, muchos de los cuales reportaban a través del consulado japonés. Cunningham jugó su rutinaria partida de golf mientras comentaba con todo el mundo lo agradable que resultaría la cena de gala que ofrecería a sus oficiales en la residencia del embajador, donde pasaría el fin de semana con su mujer. Al terminar la partida entró en el coche, mientras un asistente colocaba en él una voluminosa maleta vacía. Se dirigió a la residencia del embajador a esperar que anocheciera. En cuanto cayó la noche, volvió a salir y tras un par de vueltas para estar seguro que no le seguían, se encaminó al puerto para embarcar en el HMS Warspite, su buque insignia. Dos horas antes de la medianoche del día 26 zarpó de Alejandría con toda la flota.

Para interceptar los convoyes, los italianos podían seguir varias rutas alternativas. Cunningham decidió esperarlos bajo el cabo Matapán que era un paso obligado. Todo el día siguiente estuvo recibiendo noticias de avistamientos aéreos y escaramuzas entre elementos menores de las dos flotas. La vanguardia inglesa huía hacia sus propios destructores, pero los italianos no les seguían y no estaba claro si el grueso de la flota italiana realmente había salido de puerto. La situación era muy confusa y Cunningham decidió no moverse. Empezó a desconfiar de su propia interpretación del mensaje cifrado y a considerar otras alternativas posibles. Poco después de anochecer se retiró a su cabina descorazonado...

Cuando estaba en la bañera, entró un oficial exultante y le comunicó que toda la fila italiana estaba a la vista de radar por proa. Acudían a auxiliar a un destructor solitario que había sido torpedeado unas horas antes y no habían adoptado ninguna precaución (como desplegar una cortina de destructores). Cunningham se levantó desnudo y dictó el orden de batalla con el jabón chorreando por el cuerpo. Se vistió a toda prisa y subió al puente en el momento que todos los barcos ingleses encendían los focos. Ante él apareció la flota italiana completa mientras se oían las voces y campanas de la rutina del protocolo de fuego. Los italianos no tenían radar. La primera noticia del peligro que corrían fue que la noche se convirtió en día mientras las bengalas lanzaban su luz fantasmal y los focos los deslumbraban a bocajarro.

Fue una victoria completa. Uno a uno los barcos italianos fueron destruidos sin que la mayoría llegasen ni a disparar un tiro. 2400 italianos perdieron la vida sin una sola baja inglesa. Sólo un barco italiano logró volver a Tarento tras una huída desesperada. Era la más grande victoria desde Trafalgar, tal como se decía con fruición en los pasillos del Almirantazgo. La tarde del 29 de Marzo, John Godfrey, director de Inteligencia Naval llamó por teléfono a BP y pidió hablar personalmente con Knox. Como este último estaba en su casa, pidió que se le transmitiera el siguiente mensaje: "Diganle a Dilly que hemos ganado una gran victoria en el Mediterráneo y que se lo debemos todo a él y a sus chicas"

Cunningham en persona acudió a BP a felicitarlos. Mavis Lever y las demás se pasaron toda la tarde intentando empujarle contra una pared encalada de la Granja para que se manchara de yeso el uniforme, un símbolo del contraste entre la seriedad de su trabajo y la ligereza con la que se lo tomaban.